Over 13k Android and iOS crypto wallets compromised by malicious app: SlowMist

Los expertos en seguridad de Blockchain descubrieron una aplicación móvil maliciosa que robó datos de billetera confidenciales de los dispositivos de los usuarios, lo que llevó a un robo de más de $ 1.8 millones en criptomonedas.

Una aplicación falsa llamada BOM robó más de $ 1.82 millones en criptografía al acceder en secreto a las claves privadas y frases mnemónicas de los usuarios, según las firmas de seguridad de Blockchain SlowMist y OKX Web3 Security. En un informe de investigación del 27 de febreroSlowMist informó que las primeras transacciones no autorizadas con la aplicación se notaron el 14 de febrero.

El análisis en la cadena mostró fugas principales identificadas, lo que llevó a revelar aún más que BOM era de hecho una estafa Aplicación atrae a las víctimas a dar acceso a archivos. Una vez concedido, la aplicación escaneó el almacenamiento del dispositivo, tomó datos de billetera y los envió a un servidor remoto.

La aplicación solicitó permisos innecesarios, como el acceso a fotos y medios de comunicación, lo que los expertos en seguridad llamaron un comportamiento “altamente sospechoso”.

“En iOS, la aplicación primero solicita permisos, engañando a los usuarios con un mensaje que afirma que el acceso es necesario para el funcionamiento normal. Este comportamiento es muy sospechoso, como una aplicación relacionada con la cadena de bloques, no tiene una razón legítima para requerir acceso a la galería de fotos “.

Pañuelo

SlowMist rastreó fondos robados en múltiples blockchains, estimando que la dirección del hacker principal (0x49Add3e …) robó activos de al menos 13,000 víctimas y transfirió los fondos a través de la cadena BNB, Ethereum, Polygon, Arbitrum y Coinbase.

La criptografía robada incluyó Tether (USDT), Ethereum (ETH), Bitcoin envuelto (WBTC), y Dogecoin (Doge).

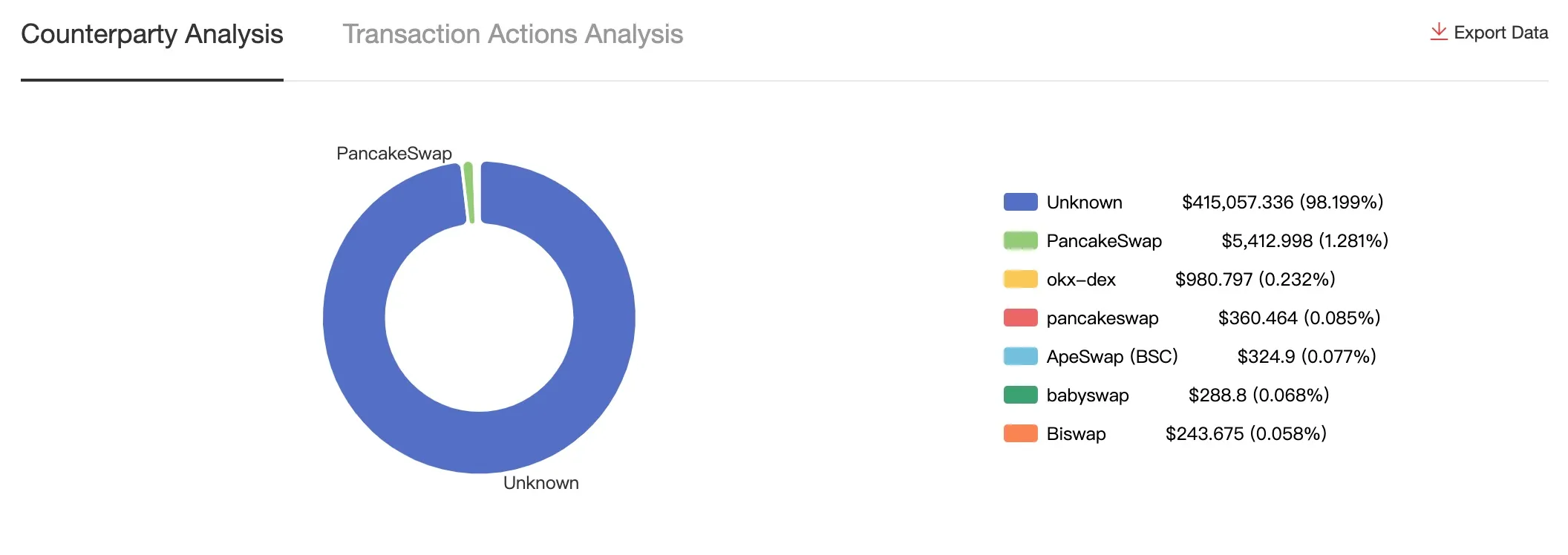

Si bien no está claro quién está detrás del esquema, los analistas de SlowMist señalaron que los servicios de backend de la aplicación estaban fuera de línea durante el análisis, lo que sugiere que los atacantes ya están tratando de cubrir sus pistas. Algunos fondos se intercambiaron en plataformas de intercambio descentralizadas como Pancakeswap y OKX-Dex.

You may also like

Archives

Calendar

| M | T | W | T | F | S | S |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 | |

Leave a Reply